Cobalt Strike #6: Windows 7 Üzerinde İşletim Sistemi Zafiyetini Kullanarak Hak Yükseltme Saldırısı Gerçekleştirme

Bu yazıda Windows 7 32 bit işletim sistemine standart bir kullanıcı haklarıyla açılan Meterpreter oturumu kullanılarak, işletim sistemi zafiyeti (

Windows EPATHOBJ::pprFlattenRec Local Privilege Escalation) istismar edilerek, SYSTEM yetkisiyle yeni bir Meterpreter oturumu açılacaktır.

Senaryo 5 adımdan oluşacaktır:

- Mevcut durum incelenecek ve "deneme" adlı yerel kullanıcı hesabına ait haklarla çok da fazla bir işlem yapılamadığı görülecektir.

- MSF üzerindeki exploit modülü kullanılarak hak yükseltme işlemi gerçekleştirilmeye çalışılacaktır.

- Exploit kodu yeniden derlenerek hak yükseltme amaçlı kullanılacak bir uygulama oluşturulacak ve Meterpreter oturumu açmak üzere yeni bir uygulama hazırlanacaktır.

- Hazırlanan 2 uygulama kurban bilgisayarına ait disk sistemine yüklenecektir.

- Disk sistemindeki 2 uygulama çalıştırılarak yüksek haklara sahip bir Meterpreter bağlantısı oluşturulacaktır.

1) Mevcut Durumun İncelenmesi

Bu senaryoda; "deneme" adlı standart bir kullanıcı, Windows 7 bilgisayarda Windows oturumu açmıştır. Bir şekilde (sosyal mühendislik vs) bu kullanıcının haklarıyla Meterpreter oturumu açılmıştır:

Ele geçirilen bu bilgisayarın Windows komut satırına düşülür:

Ele geçirilen kullanıcı haklarının bilgisayar üzerinde çok da fazla bir yetkisi olmadığı görülmektedir:

2) MSF Modülü İle Hak Yükseltme İşleminin Gerçekleştirilmesi

Windows 7 bilgisayarda tespit edilen zafiyeti sömüren

exploit/windows/local/ppr_flatten_rec modülüne ait exploit kodu bulunur ve bilgisayarın üzerine sürüklenerek, ayarlamaların otomatik olarak yapılması sağlanır:

Modül çalıştırıldığında gerekli ayarlamaların otomatik olarak gerçekleştirildiği açılan sekmede görülmektedir:

Ancak bu modül bazı durumlarda çalışamayabilmektedir.

3) Exploit Koduna Ait Uygulamanın ve Meterpreter Bağlantısı Oluşturacak Uygulamanın Hazırlanması

MSF modülünün çalışmadığı durumda modüle ait kod internetten bulunmalıdır:

Bu kod manuel olarak derlenmeli, gerekli değişiklikler yapılıp kaydedilir:

Hak yükseltme işleminden sonra yeni bir Meterpreter oturumunun SYSTEM hakları ile açılması sağlanabilir. Bunun gerçekleştirmek için bir Windows Uygulaması oluşturulabilir:

Bu uygulamanın Meterpreter Reverse HTTPS bağlantısı oluşturması istenir.

Bir dizine kaydedilir:

Böylece, kayıt işlemi gerçekleşmiş olur:

Not: Oluşturulan uygulama bir çok AV tarafından tespit edilmektedir. Bu sebeple, AV'lere yakalanmayan bir uygulama oluşturulmalıdır. Ayrıntılı bilgi için

bakınız.

4) Kurban Bilgisayarına İki Uygulamanın Yüklenmesi

Sonraki işlem olarak derlenen exploit koduna ait uygulama (HakYukseltme.exe) ve yeni bir Meterpreter bağlantısını oluşturacak uygulama (TersBaglantiYapanUygulama.exe), kurban bilgisayarına yüklenir.

Bu amaçla kurban sistemin diskine erişilir:

İki uygulama dosyasınn yüklenmesine başlanır:

İki uygulama seçilir ve yüklenir:

Böylece, kurban disk sistemine dosyalar yüklenmiş olur.

5) Yüksek Haklara Sahip Yeni (2.) Meterpreter Bağlantısının Oluşturulması

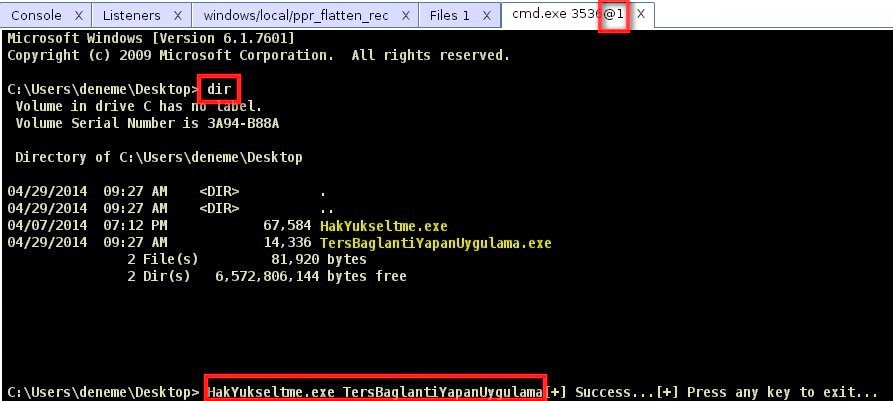

Açık olan Meterpreter oturumuna ait bir Windows komut satırı (cmd) açılır (Önceden açık olan komut satırı da kullanılabilirdi):

Bu komut satırında hak yükseltme işlemi gerçekleştirilir. <HakYukseltme.exe TersBaglantiYapanUygulama.exe> komutu çalıştırılarak, deneme kullanıcısının önce SYSTEM hakları alması sağlanır, sonra da bu haklarla Meterpreter bağlantısını gerçekleştiren uygulamayı çalıştırması sağlanır.

Böylece SYSTEM haklarıyla yeni bir Meterpreter oturumu ("Meterpreter 2") elde edilmiştir:

2. Meterpreter oturumunda SYSTEM haklarıyla Windows komut satırına (cmd) düşülür:

Bilgisayar üzerinde yetkiler görülebilir: