Grup İlkeleri (Preferences) ile Yerel Kullanıcı Parolalarının Ayarlanması ve Bu Özelliğin Kötüye Kullanılması

Grup ilkeleri Policy ve Preferences olmak üzere iki şekilde kullanılır. Eğer kullanıcı isteğine bırakılmadan bir ilkenin grup ilkeleri ile ayarlanması isteniyorsa Policy kullanılır. Eğer kullanıcı tarafından değişiklik yapılmasına izin verilecek ayarlar yapılacak ise Preferences tercih edilir.

Preferences ile yerel kullanıcı ve grupların bir takım özellikleri ayarlanabilir. Bu özelliklerden birisi de yerel kullanıcıların parolasıdır. Böylelikle, yerel kullanıcıların parolası merkezi bir şekilde yönetilebilir. Ancak bu ayarın yapılması durumunda bu parolalar (parolaların açık hali), etki alanındaki herhangi bir bilgisayardan elde edilebilir.

Bu yazıda Windows Server 2008 R2 olan bir bilgisayar DC olarak kullanılmaktadır. Bu bilgisayarın adı (hostname) "SRV1", oluşturulan etki alanının adı ise "sizma.local" olarak belirlenmiştir.Senaryo için, etki alanında W7 adlı bir bilgisayar ve "Akif Pinar" adlı standart bir etki alanı kullanıcısı kullanılacaktır.

W7 bilgisayar "Orijinal Makineler" adlı bir OU içerisindedir:

"Akif Pinar", "Bilgi Islem" adlı bir OU içerisindedir:

"Akif Pinar" standart bir etki alanı kullanıcısıdır:

Not: W7 bilgisayarında "Akif Pinar" adlı kullanıcı ile oturum açılmasaydı, aşağıda belirtilen modül çalıştırılıp, Preferences içerisindeki parola bilgileri elde edilebilirdi.

Senaryonun en son aşamasında "GPO_AdministratorPassword", "Policy2" ve "Policy3" adlı grup ilkeleri aşağıdaki gibi konumlandırılacaktır.

Ancak ilk durumda "Policy2" ve "Policy3" oluşturulmamış ve herhangi bir OU altına bağlanmamıştır (link edilmemiştir).

İlk durumda, W7 bilgisayarın bulunduğu OU altına sadece "GPO_AdministratorPassword" ilkesi uygulanmaktadır. Bu ilke ile yerel "Administrator" hesabının parolası ayarlanmıştır:

Not: W7 üzerinde oturum açan "Akif Pinar" hesabının bulunduğu OU'ya özel bir politika uygulanmamıştır.

"Akif Pinar" kullanıcısı ile W7 üzerinde oturum açıldığında 5 adet grup ilkesi görülmektedir (\\SRV1\sysvol\sizma.local\Policies dizini altında):

Not: 4. ekran görüntüsünde bulunan Group Policy Management arayüzünde, "Group Policy Objects" altında ilk durumda 5 adet grup ilkesi bulunmaktaydı.

SYSVOL dizini altındaki "Groups.xml" dosyası 2 grup ilkesinde bulunmaktadır. Bunlardan birisi "GPO_AdministratorPassword", diğeri ise "GPO_TubitakDisable" ilkesidir:

Not: Groups.xml haricinde aranabilecek diğer 2 dosya Printers.xml ve Drives.xml dosyalarıdır.

Bu XML dosyalarının içeriği aşağıdaki gibidir:

Yukarıdaki ekran görüntüsünde de görüldüğü gibi, "GPO_TubitakDisable" ilkesi ile "tubitak" adlı yerel kullanıcının hesabı devre dışı bırakılmıştır. Bunun yanında "GPO_AdministratorPassword" ilkesi ile yerel "Administrator" kullanıcısının parolası ayarlanmıştır. Ancak parola açık halde değil, şifreli (değişikliğe uğramış şekilde) olarak "cpassword" değerinin karşısında saklanmaktadır. Kullanılan AES şifresi Microsoft tarafından bağlantıdaki linkte internete sunulmuştur. İnternet üzerindeki betikler kullanılarak cpassword değerinden parolanın açık hali elde edilebilir. Bunun yanında MSF post exploit modülü ile bu işlemler kolay bir şekilde gerçekleştirilebilir.

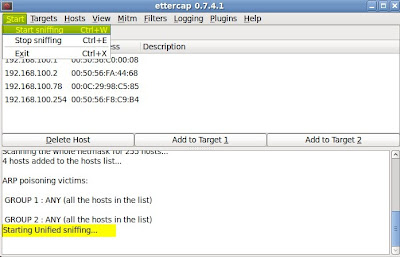

Bu amaçla öncelikle W7 makinesine Meterpreter oturumu açılır:

Daha sonra da açılan Meterpreter oturumunda post/windows/gather/credentials/gpp modülü (Windows Gather Group Policy Preference Saved Passwords) çalıştırılmak üzere ayarlanır.

Gerekli ayarlamalardan sonra bu modül çalıştırılır:

Yukarıdaki ekran görüntüsünde de görüldüğü gibi, "GPO_AdministratorPassword" ve "GPO_TubitakDisable" grup ilkeleri içerisinde "Groups.xml" dosyaları tespit edilmiştir. Ancak, sadece "GPO_AdministratorPassword" içerisinde parola bilgisi (cpassword) tespit edilmiştir. Tespit edilen bu değer deşifre edilmiş ve yerel "Administrator" kullanıcısının parolası "Test#12345." olarak tespit edilmiştir.

Daha sonra "Policy2" adı verilen grup ilkesi herhengi bir OU için oluşturulmuş ve bu ilke W7 bilgisayarına alınmıştır (gpupdate /force). Bu grup ilkesi; W7 bilgisayarından, "Akif Pinar" oturumunda görülmektedir:

MSF modülünün yeniden çalıştırılmasıyla, W7 bilgisayara ve oturum açan "Akif Pinar" adlı kullanıcıya yeni oluşturulan grup ilkesi uygulanmamasına rağmen, yeni oluşturulan "Policy2" adlı grup ilkesindeki parola bilgisi ("Deneme123456.") elde edilmiştir.

Sonraki aşamada ise, "Policy3" adlı bir grup ilkesi oluşturulmuş hiç bir OU'ya uygulanmamıştır. Bu ilke de W7 bilgisayarına alınmıştır (gpupdate /force). Bu greup ilkesi; W7 bilgisayarından, "Akif Pinar" oturumunda görülmektedir:

MSF modülünün yeniden çalıştırılmasıyla, W7 bilgisayara ve oturum açan "Akif Pinar" adlı kullanıcıya yeni oluşturulan grup ilkesi uygulanmamasına rağmen, yeni oluşturulan "Policy3" adlı grup ilkesindeki parola bilgisi ("Misafir123") elde edilmiştir.

Sonuç:

- Preferences kullanılarak yerel kullanıcıların parolaları ayarlanmamalıdır.

- Gereksiz grup ilkeleri oluşturulmamalıdır.

- Grup ilkeleri üzerindeki erişim ayarları (ACL) uygun şekilde yapılandırılmalıdır.

- MS14-025 zafiyeti kapatılmalıdır. Bu amaçla, KB2962486 güvenlik yaması geçilmelidir.