Cobalt Strike #2: Beacon Kullanarak İstemci Taraflı Bir Applet Saldırısı Gerçekleştirme

Önceki yazıda W7 bir bilgisayarın üzerinde çalışan uygulamaları Cobalt Strike ile (

Attacks > Web Drive-by > System Profiler) oluşturulan ve kullanıcının girdiği zararlı bir sayfa (tıkladığı bir URL,... vs) ile elde edilmişti. Sonrasında da yüklü uygulamalardan birisine (

java) yönelik bir istismar/exploit modülü (

exploit/multi/browser/java_jre17_provider_skeleton) kullanılmış, kullanıcının yeni oluşturulan sayfaya girmesi (URL'i tıklaması,... vs) sağlanmış ve kurban bilgisayarına meterpreter ile ters bağlantı (reverse connection) kurulmuştu.

Bu yazıda ise,

Cobalt Strike Beacon kullanılarak kurbanın bir sayfaya girmesi sağlanacak ve beacon (bir çeşit botnet gibi düşünülebilir) ile istenildiği zaman meterpreter kabuğu açılması sağlanacaktır.

Bu saldırı 4 adımdan oluşmaktadır.

- Öncelikle 2 listener oluşturulacaktır. Daha sonraki adımlarda bir listener daha açılacaktır.

- Sonrasında kurbana gönderilecek olan URL hazırlanacaktır.

- Sonraki adımda kurban bilgisayardan bu URL'e girilecek ve Cobalt Strike arayüzünde bu bağlantı görülecektir.

- Daha sonra beacon'ın oluştuğu ve bu beacon aracılığıyla Meterpreter kabuğuna düşülebildiği görülecektir.

1) Listener Oluşturma

Menüden

Listener oluşturulmasına başlanır:

Açılan alt sekmedeki "Add" butonu ile ilk Listener oluşturulur:

Listener bilgileri girilir:

Eğer birden fazla IP'ye bağlantı kurulması isteniyorsa ilgili domain isimleri veya IP adresleri girilebilir:

Böylece ilk Listener oluşmuş olur. İkinci Listener için de aynı işlemler gerçekleştirilir:

Yeni Listener için bililer girilir:

Sonuçta 2 Listener oluşmuştur:

İlk Listener, 80. porta gelen Reverse HTTP Beacon taleplerini dinleyecektir. İkinci Listener ise, 443. porta gelen Reverse HTTPS Meterpreter bağlantılarını dinleyecektir.

2) URL'in Hazırlanması

Saldırı amaçlı oluşturulacak URL için

Attacks > Web Drive-by > Smart Applet Attacks adımları izlenir.

URL bilgileri girilir. Windows bilgisayarlar için oluşturulan Beacon veya Meterpreter Listener seçilebilir. Ancak senaryo gereği Beacon seçilecektir. Ayrıca Windows harici işletim sistemlerinde çalışabilecek bir Java Listener daha oluşturulacaktır:

Java Listener'a ait bilgiler girilir:

URL oluşturulur:

Böylece, URL elde edilmiştir:

Not: Bu URL bir iframe olarak ele geçirilen bir Web snunucuya da konulabilir ve kurbanın bu sayfaya girmesi de sağlanabilirdi:

3) URL'e Girilmesi ve Bağlantının Görülmesi

Kurban, önceki adımlarda hazırlanan URL'e girer:

Java ile ilgili herhangi bir uyarı gelirse (Java güncel olsaydı aşağıdaki uyarı gelmezdi. Ayrıca bu senaryo yine de çalışırdı) kabul edilir:

Uygulamanın çalışması sağlanır:

Cobalt Strike arayüzüne girildiğinde Kurban bilgisayarın URL'e girdiği görülmektedir. Ayrıca Listener sekmesinde "Refresh" butonuna basıldığında oluşturulan 3. Listener da görülmektedir:

Not: Bilgisayar gerçek anlamda henüz ele geçirilmediği için Mavi renkte (Windows olduğu için) gözükmektedir. Kurban bilgisayar ele geçirildiğinde etrafında kırmızı şimşekler (!) görülecektir.

4) Beacon Oluşması ve Meterpreter Kabuğunun Oluşturulması

Kurban linke tıkladığında Applet çalışmış, beacon kurban bilgisayarında çalışmaya başlamıştır. Beacon tarafından gerçekleştirilen talepler de KALI / Cobalt Strike üzerindeki Listener tarafından yakalanmıştır. Oluşan beacon'ı yönetmek için, menüden

View > Beacons adımları takip edilir.

Yeni açılan sekmede beacon görülmektedir:

Not: Bu beacon varsayılan olarak dakikada bir komuta merkezine (KALI) HTTP üzerinden bağlanmakta ve komuta merkezinden emir istemektedir.

Beacon seçilerek "Spawn" denilerek bir emir verilecektir:

HTTPS üzerinden ters bir meterpreter bağlantısının (Meterpreter Reverse HTTPS) yapılması istenilecektir:

Emir verildikten sonra 60. saniyeye dek beklenir:

Sonraki dakikada Meterpreter bağlantısı oluşur.

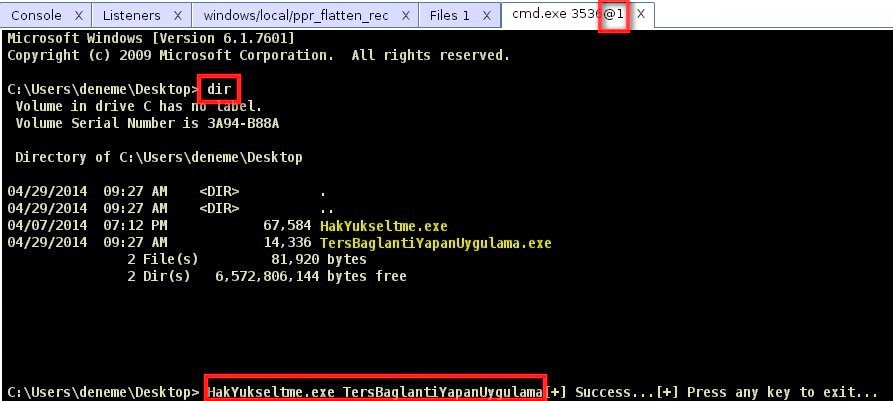

Bu aşamadan sonra Meterpreter üzerinde yetkiler dahilinde işlemler gerçekleştirilir.

Beacon Özellikleri

Bunun yanında beacon ile iletişime de geçilebilir:

Açılan yeni sekmeden beacon yönetimi gerçekleştirilebilir (Meterpreter bağlantının gerçekleştirilmesine dair bir emir/görev görülmektedir):