Cobalt Strike #1: Java Zafiyetini Kullanarak İstemci Taraflı Bir Saldırı Gerçekleştirme

Bu yazıda JAVA uygulaması eski olan bir Window 7 bilgisayarın ele geçirilmesi incelenecektir. Bu amaçla Cobalt Strike adlı ücretli bir araç kullanılacaktır. Yazının amacı da bu aracı kullanarak saldırının çok kolay bir şekilde sadece arayüz kullanarak gerçekleşeceğini görmektir.

Yazı 2 alt başlıktan oluşacaktır:

- Hedef makinede (10.13.5.153 IP'li WS2-01 Windows 7 makinesi) yüklü olan uygulamalar belirlenecek

- Versiyonu eski olan Java’ya yönelik bir exploit modülü ile Windows 7 bilgisayar ele geçirilerek, Cobalt Strike uygulamasının yüklü olduğu KALI bilgisayara (10.224.2.28) bağlanacaktır.

1. Sistem Profilinin Çıkarılması ve Yüklü Uygulamaların Listelenmesi

Saldırıdan önce kurbanın bilgisayarında yüklü uygulamaların listesini alınacaktır. Bu amaçla System Profiler kullanılacaktır.Gelen pencereye kurbanın yönleneceği site bilgisi (www.bilgiguvenligi.gov.tr) ve kurbanın tıklaması istenen URL bilgisi (http://10.224.2.16:80/ParaKazandiniz.jpg) girilecektir:

Launch butonuna basıldığında, kurban bilgisayarın tıklayacağı link elde edilir:

Sonrasında da web logları incelenmeye başlanır (Kurban bilgisayarın web içeriğini okuması/belirtilen sayfaya yönlenmesi,… bu loglardan izlenecektir):

İlk durumda Web logu boş gelir:

Saldırganın belirlediği URL bir şekilde kullanıcıya ulaştırılr. Kullanıcı bu linki browser’ına yapıştırır (veya linke tıklar):

Sonrasında, kurban belirtilen sayfaya (Bilgi Güvenliği Kapısı) otomatik olarak yönlenecektir:

Kurban bu linke girdiğinde, saldırgan makinesindeki Web Log kısmına web içeriğine dair veri akar:

Ayrıca arka planda da yüklü uygulamaları, servisler,… gibi bilgiler saldırgan bilgisayarına gider. Bu uygulamaları görmek için, Cobalt Strike üzerinde View > Applications adımları izlenir:

Mevcut uygulamalar açılan yeni sekmede listelenir:

2. Uygulamalara göre Exploitleri Belirleme ve Exploit İşlemini Gerçekleştirme

Mevcut uygulamaya göre exploit bulmak için uygulama seçilir ve alttaki “show exploits” butonu tıklanır:Sol üstteki browser’da da exploitler listelenir:

Herhangi bir exploit modülünü sürükle bırak ile üstüne bıraktığımızda bu modülün seçenekleri karşımıza gelir. İlgili Java exploit modülü seçilir ve bu seçenekler ayarlanır:

"Launch" butonuna basıldığında tüm seçenekler otomatik olarak ayarlanır:

Kurbanın belirtilen URL’e bir şekilde girmesi sağlanır:

Kurban Java uyarısı kabul eder:

Daha sonra da oluşturulan payload gerekli işlemi gerçekleştirir (Saldırgan makinesine bağlantı oluşur):

Artık kurban makinesinin iconu kırmızı olmuştur.

Ayrıca bu bilgisayar iconunu sağ tıklayarak da meterpreter kabuğuna geçilebilir:

Meterpreter kabuğunda istenilen(yetki dahilindeki) komutlar çalıştırılır:

Eğer Meterpreter yerine VNC seçilirse, oturuma da geçilebilir:

Not: Altta bulunan ve işaretlenen icon ile kullanıcı hareketleri izlenebilir (read-only) veya kullanıcı oturumuna direk olarak müdahale de edilebilir.

Bir çok işlem komut satırı yerine arayüzden de gerçekleştirilebilir. Örneğin ekran görüntüsü alınabilir:

Kurban bilgisayarındaki ekran şu şekildedir:

Benzer olarak bir başka prosese sıçrama işlemi arayüzden de gerçekleşir:

Daha sonra da migrasyon işlemi gerçekleştirilir:

Migrasyon tamamlandığında işlemin başarıyla tamamlandığına dair bir mesaj görülür:

Not: Migrasyon haricinde, seçilen prosese enjeksiyon işlemi gerçekleştirilebilir veya seçilen prosesi çalıştıran hesabın jetonu (Security Access Token - SAT) çalınabilir.

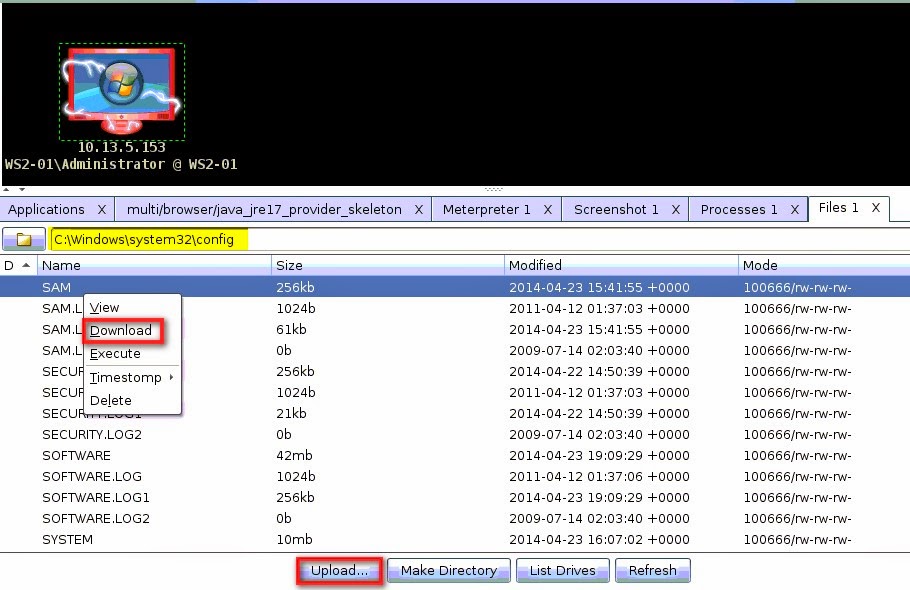

Hedef bilgisayarın disk sistemine erişim sağlanır:

Dosya alma, yükleme işlemleri gerçekleştirilebilir:

İndirilen dosyaya nasıl erişileceğine dair mesaj gelir:

Not: SAM dosyasına çalışma anında erişim sağlanamadığından download işlemi gerçekleşmez.

Ayrıca SAM dosyasından parola özetleri alınabliir, RAM üzerinden parolalar elde edilebilir. Bu amaçla “Dump Hashes” seçeneği seçilir:

Parolalar açık olarak dökülür:

Not: Eğer aynı menüde "registry method" seçilirse smart_hashdump modülü çalışır.Yani DC üzerinde çalıştırılırsa domaindeki tüm kullanıcıların parola özetleri dökülür.

Kaynak:

http://www.youtube.com/playlist?list=PL9HO6M_MU2nesxSmhJjEvwLhUoHPHmXvz

Hiç yorum yok:

Yorum Gönder